¿Cómo a la penetración Prueba tu WPA / WPA2 Wi-Fi Con Kali Linux y Aircrack-ng

Escrito por Lewis Encarnación

Kali Linux se puede utilizar para muchas cosas, pero probablemente es más conocido por su capacidad de penetración de prueba, o "hackear", las redes WPA y WPA2. Hay cientos de aplicaciones de Windows que afirman que pueden hackear WPA; no conseguirlos! No son más que estafas, utilizados por los hackers profesionales, para atraer novato o querer-a-ser hackers en conseguir ellos mismos hackeado. Sólo hay una manera de que los hackers entren en su red, y que es con un sistema operativo basado en Linux, una tarjeta inalámbrica capaz de modo de monitor, y aircrack-ng o similar. También tenga en cuenta que, incluso con estas herramientas, Wi-Fi agrietamiento no es para principiantes. Jugar con él requiere conocimiento básico de cómo funciona la autenticación WPA, y la familiaridad con moderada Kali Linux y sus herramientas, por lo que cualquier hacker que tenga acceso a su red, probablemente no es para principiantes!

Estas son cosas que usted necesitará:

Una instalación correcta de Kali Linux (que es probable que ya lo ha hecho). Si no es así, seguir mi tutorial aquí: http://lewiscomputerhowto.blogspot.com/complete-guide-on-how-to-install-kali.html

Un adaptador inalámbrico capaz de modo de inyección / monitor, aquí está una lista de los mejores: http://blackmoreops.com/recommended-usb-wireless-cards-kali-linux

Una lista de palabras para tratar de "crack" la contraseña de apretón de manos, una vez que ha sido capturado

El tiempo y los pacientes

Si usted tiene estos subirse las mangas y vamos a ver cómo asegurar su red es!

Aviso importante: Hackear en Wi-Fi de alguien sin permiso se considera un acto ilegal o delito en la mayoría de los países. Estamos realizando este tutorial por el bien de las pruebas de penetración, la piratería a ser más seguro, y estamos utilizando nuestra propia red de prueba y el router.

----------------------------------------------------------------------

Iniciar sesión Kali Linux y, preferentemente, como root

Paso dos:

Plugin su adaptador inalámbrico con capacidad de inyección, (A no ser que su tarjeta de equipo lo admite). Si usted está usando Kali en VMware, entonces es posible que tenga que conectar la tarjeta a través de la ImageIcon en el menú del dispositivo.

Paso tres:

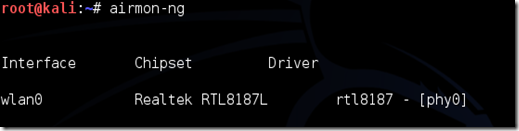

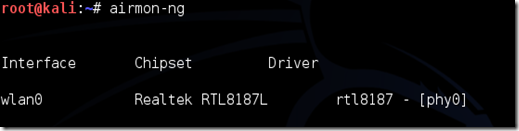

Desconecte de todas las redes inalámbricas, abra una terminal, y tipo airmon-ng

Esto mostrará una lista de todas las tarjetas inalámbricas que soportan el modo de monitor (no inyectable). Si no aparece ningún tarjetas, intente desconectar y volver a conectar la tarjeta y compruebe que es compatible con el modo de monitor. Puede comprobar si la tarjeta es compatible con el modo de monitor escribiendo ifconfig en otro terminal, si la tarjeta aparece en ifconfig, pero no aparece en airmon-ng, entonces la tarjeta no lo soporta.

Se puede ver aquí que mi tarjeta soporta el modo monitor y que está catalogado como wlan0.

Paso cuatro:

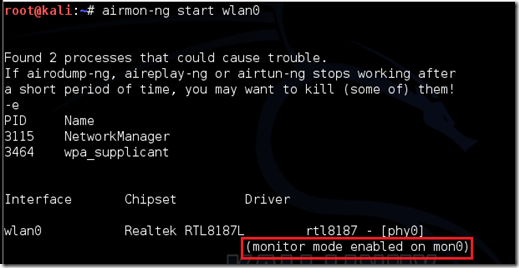

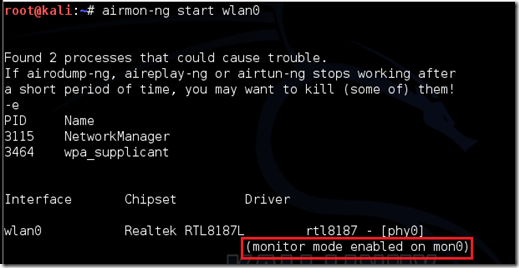

Tipo airmon-ng empezar seguido de la interfaz de la tarjeta inalámbrica. la mía es wlan0, así que mi comando sería: airmon-ng wlan0 empezar

El "(modo de monitor activado)" mensaje significa que la tarjeta con éxito se ha puesto en modo monitor. Tenga en cuenta el nombre de la nueva interfaz de monitor, la mía es mon0.

Paso cinco:

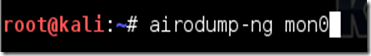

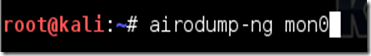

Tipo de airodump-ng seguido por el nombre de la nueva interfaz de monitor, que es probablemente mon0.

Sexto paso:

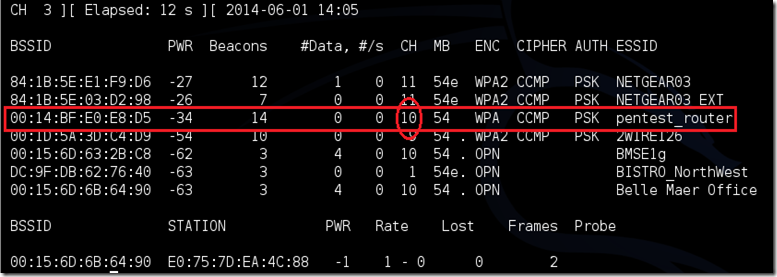

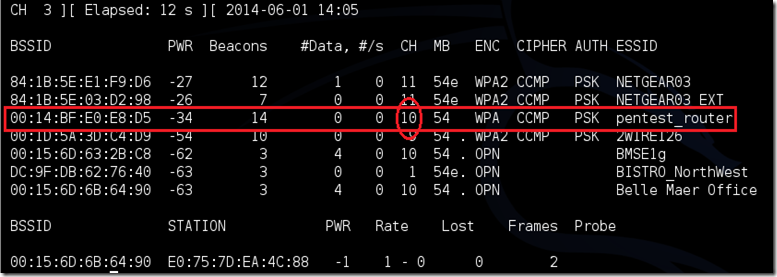

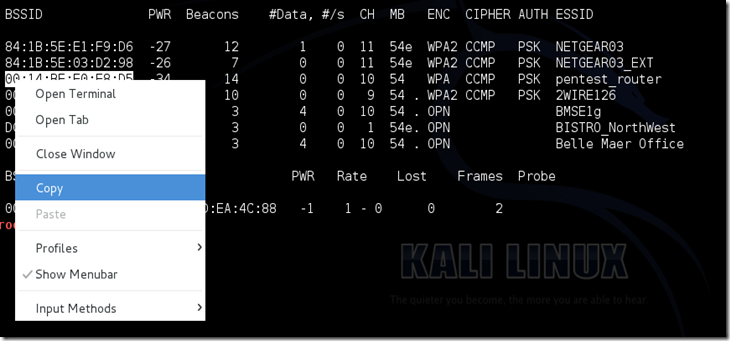

Airodump ahora mostrará una lista de todas las redes inalámbricas en su área, y un montón de información útil acerca de ellos. Localice su red o la red que tiene permiso a la penetración de prueba. Una vez que ha manchado su red en la lista cada vez poblar, pulse Ctrl + C en el teclado para detener el proceso. Tenga en cuenta el canal de la red de destino.

Paso siete:

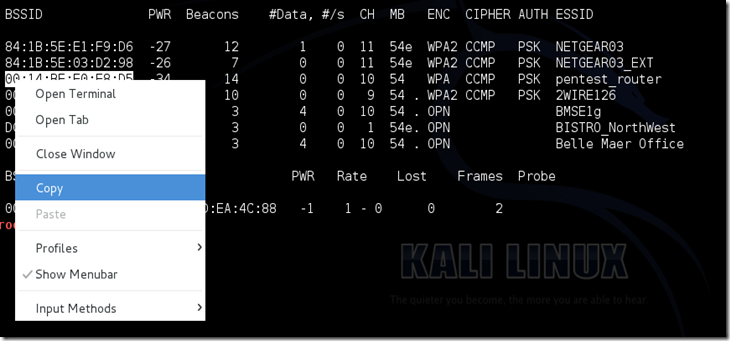

Copie el BSSID de la red de destino

Ahora escriba este comando:

airodump-ng -c -w / root / Escritorio / [interfaz de monitor] [canal] -bssid [BSSID]

Reemplace [canal] con el canal de la red de destino. Pegue el BSSID red donde [BSSID] es, y reemplazar [interfaz de monitor] con el nombre de su interfaz de monitor habilitado, (mon0).

Un comando completo debería tener este aspecto:

airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Escritorio / mon0

Ahora presione intro.

Paso ocho:

Airodump con ahora sólo monitorear la red de destino, lo que nos permite capturar información más específica al respecto. Lo que estamos haciendo en realidad ahora está a la espera de un dispositivo para conectar o volver a conectar a la red, lo que obligó el router para enviar el apretón de manos de cuatro vías que tenemos que capturar con el fin de romper la clave.

Además, cuatro archivos deben aparecer en el escritorio, este es el lugar donde se guardará el apretón de manos cuando fue capturado, así que no eliminarlos!

Pero no estamos realmente va a esperar a que un dispositivo para conectarse, no, eso no es lo que hacen los hackers impaciente. Estamos realmente va a utilizar otra herramienta genial que pertenece a la suite aircrack-ng aireplay llamado, para acelerar el proceso. En lugar de esperar a que un dispositivo se conecte, los hackers utilizan esta herramienta para forzar a un dispositivo para volver a conectar mediante el envío de desautentificación (deauth) paquetes en el dispositivo, por lo que es pensar que tiene que volver a conectar con el router.

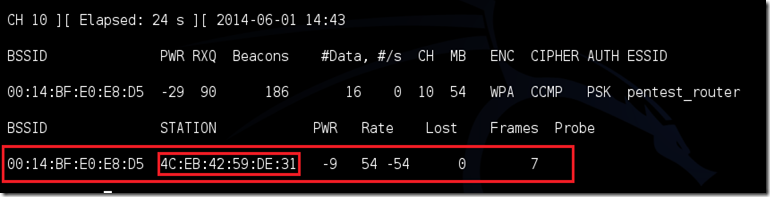

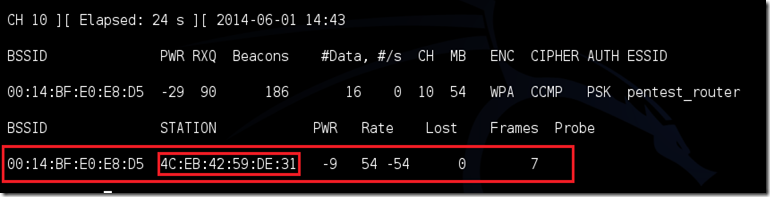

Por supuesto, para que esta herramienta funcione, tiene que haber otra persona conectada a la red en primer lugar, a fin de ver el airodump-ng y esperar a un cliente en aparecer. Puede ser que tome un largo tiempo, o que sólo podría tener un segundo antes de la primera muestra. Si ninguno se presentó después de una larga espera, la red podría estar vacío en este momento, o estás muy lejos de la red.

Se puede ver en esta imagen, que un cliente ha aparecido en nuestra red, lo que nos permite comenzar el siguiente paso.

Paso nueve:

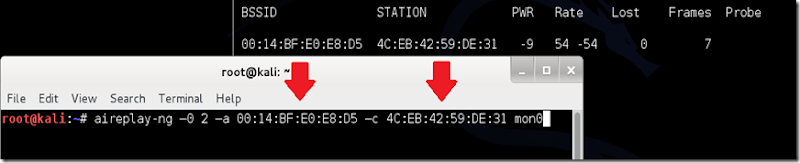

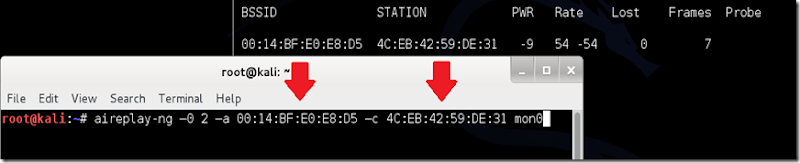

dejar airodump-ng correr y abrir un segundo terminal. En esta terminal, escriba el siguiente comando:

2 -a [BSSID enrutador] -c [BSSID cliente] mon0 aireplay-ng -0

El -0 es un atajo para el modo deauth y el 2 es el número de deauth paquetes para enviar.

-a indica el punto de acceso (enrutador) 's BSSID, reemplace [BSSID enrutador] con el BSSID de la red de destino, que en mi caso, es 00: 14: BF: E0: E8: D5.

-c indica el BSSID clientes, se señala en la imagen anterior. Vuelva a colocar la [BSSID cliente] con el BSSID del cliente conectado, este aparecerá en la lista "ESTACIÓN."

Y, por supuesto, mon0 simplemente significa la interfaz de monitor, cambiarlo si lo tuyo es diferente.

Mi comando completo se parece a esto:

aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Paso Diez:

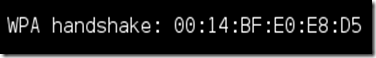

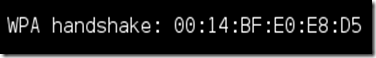

Al oprimir la tecla Enter, verá aireplay-ng enviar los paquetes, y en cuestión de momentos, debería ver este mensaje aparece en la pantalla de airodump-ng!

Esto significa que el apretón de manos ha sido capturado, la contraseña está en manos de los hackers, de alguna forma u otra. Puede cerrar el terminal de aireplay-ng y pulse Ctrl + C en la terminal de airodump-ng para detener la supervisión de la red, pero no cerrarla todavía sólo en caso de que necesite algo de la información más tarde.

Paso 11:

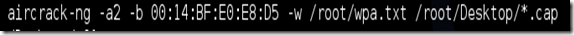

Con esto concluye la parte externa de este tutorial. A partir de ahora, el proceso es totalmente entre el equipo y los cuatro archivos en su escritorio. En realidad, el .cap, que es importante. Abra una nueva terminal, y el tipo en este comando:

-b [BSSID enrutador] aircrack-ng a2 -w [ruta a lista de palabras] /root/Desktop/*.cap

-a es el método aircrack utilizará para romper el apretón de manos, 2 = método WPA.

-b representa BSSID, reemplace [BSSID enrutador] con el BSSID del router de destino, el mío es 00: 14: BF: E0: E8: D5.

-w es sinónimo de lista de palabras, sustituya [ruta a lista de palabras] con la ruta de acceso a una lista de palabras que ha descargado. Tengo una lista de palabras llamadas "wpa.txt" en la carpeta raíz.

/root/Desktop/*.cap es la ruta de acceso al archivo .cap que contiene la contraseña, el * significa comodín en Linux, y ya que estoy asumiendo que no hay otros archivos .cap en el escritorio, esto debería funcionar bien la manera que es.

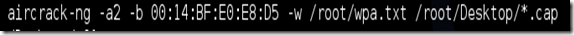

Mi comando completo se parece a esto:

aircrack-ng a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

A continuación, pulse Intro.

Paso 12:

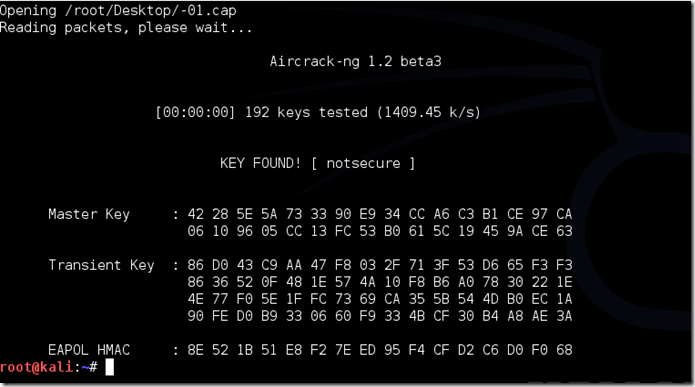

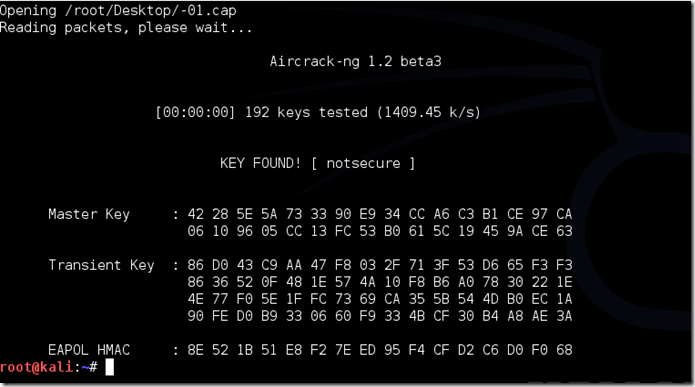

Aircrack-ng ahora pondrá en marcha en el proceso de craqueo la contraseña. Sin embargo, sólo se romperá si la contraseña pasa a estar en la lista de palabras que ha seleccionado. A veces, no lo es. Si este es el caso, entonces se puede felicitar a los propietarios a ser "Impenetrable", por supuesto, sólo después de haber intentado todas las lista de palabras que un hacker podría utilizar o hacer!

Descifrando la contraseña podría llevar mucho tiempo, dependiendo del tamaño de la lista de palabras. El mío fue muy rápido.

Si la frase se encuentra en la lista de palabras, entonces aircrack-ng mostrará también te gusta esto:

La frase de contraseña para nuestra prueba de la red era "notsecure," y se puede ver aquí que aircrack encontró.

Si usted encuentra la contraseña sin una lucha decente, a continuación, cambiar la contraseña, si es su red. Si eres pruebas de penetración para alguien, entonces dígales que cambiar su contraseña tan pronto como sea posible.

Saludo by inyetrol

Escrito por Lewis Encarnación

Kali Linux se puede utilizar para muchas cosas, pero probablemente es más conocido por su capacidad de penetración de prueba, o "hackear", las redes WPA y WPA2. Hay cientos de aplicaciones de Windows que afirman que pueden hackear WPA; no conseguirlos! No son más que estafas, utilizados por los hackers profesionales, para atraer novato o querer-a-ser hackers en conseguir ellos mismos hackeado. Sólo hay una manera de que los hackers entren en su red, y que es con un sistema operativo basado en Linux, una tarjeta inalámbrica capaz de modo de monitor, y aircrack-ng o similar. También tenga en cuenta que, incluso con estas herramientas, Wi-Fi agrietamiento no es para principiantes. Jugar con él requiere conocimiento básico de cómo funciona la autenticación WPA, y la familiaridad con moderada Kali Linux y sus herramientas, por lo que cualquier hacker que tenga acceso a su red, probablemente no es para principiantes!

Estas son cosas que usted necesitará:

Una instalación correcta de Kali Linux (que es probable que ya lo ha hecho). Si no es así, seguir mi tutorial aquí: http://lewiscomputerhowto.blogspot.com/complete-guide-on-how-to-install-kali.html

Un adaptador inalámbrico capaz de modo de inyección / monitor, aquí está una lista de los mejores: http://blackmoreops.com/recommended-usb-wireless-cards-kali-linux

Una lista de palabras para tratar de "crack" la contraseña de apretón de manos, una vez que ha sido capturado

El tiempo y los pacientes

Si usted tiene estos subirse las mangas y vamos a ver cómo asegurar su red es!

Aviso importante: Hackear en Wi-Fi de alguien sin permiso se considera un acto ilegal o delito en la mayoría de los países. Estamos realizando este tutorial por el bien de las pruebas de penetración, la piratería a ser más seguro, y estamos utilizando nuestra propia red de prueba y el router.

----------------------------------------------------------------------

Iniciar sesión Kali Linux y, preferentemente, como root

Paso dos:

Plugin su adaptador inalámbrico con capacidad de inyección, (A no ser que su tarjeta de equipo lo admite). Si usted está usando Kali en VMware, entonces es posible que tenga que conectar la tarjeta a través de la ImageIcon en el menú del dispositivo.

Paso tres:

Desconecte de todas las redes inalámbricas, abra una terminal, y tipo airmon-ng

Esto mostrará una lista de todas las tarjetas inalámbricas que soportan el modo de monitor (no inyectable). Si no aparece ningún tarjetas, intente desconectar y volver a conectar la tarjeta y compruebe que es compatible con el modo de monitor. Puede comprobar si la tarjeta es compatible con el modo de monitor escribiendo ifconfig en otro terminal, si la tarjeta aparece en ifconfig, pero no aparece en airmon-ng, entonces la tarjeta no lo soporta.

Se puede ver aquí que mi tarjeta soporta el modo monitor y que está catalogado como wlan0.

Paso cuatro:

Tipo airmon-ng empezar seguido de la interfaz de la tarjeta inalámbrica. la mía es wlan0, así que mi comando sería: airmon-ng wlan0 empezar

El "(modo de monitor activado)" mensaje significa que la tarjeta con éxito se ha puesto en modo monitor. Tenga en cuenta el nombre de la nueva interfaz de monitor, la mía es mon0.

Paso cinco:

Tipo de airodump-ng seguido por el nombre de la nueva interfaz de monitor, que es probablemente mon0.

Sexto paso:

Airodump ahora mostrará una lista de todas las redes inalámbricas en su área, y un montón de información útil acerca de ellos. Localice su red o la red que tiene permiso a la penetración de prueba. Una vez que ha manchado su red en la lista cada vez poblar, pulse Ctrl + C en el teclado para detener el proceso. Tenga en cuenta el canal de la red de destino.

Paso siete:

Copie el BSSID de la red de destino

Ahora escriba este comando:

airodump-ng -c -w / root / Escritorio / [interfaz de monitor] [canal] -bssid [BSSID]

Reemplace [canal] con el canal de la red de destino. Pegue el BSSID red donde [BSSID] es, y reemplazar [interfaz de monitor] con el nombre de su interfaz de monitor habilitado, (mon0).

Un comando completo debería tener este aspecto:

airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Escritorio / mon0

Ahora presione intro.

Paso ocho:

Airodump con ahora sólo monitorear la red de destino, lo que nos permite capturar información más específica al respecto. Lo que estamos haciendo en realidad ahora está a la espera de un dispositivo para conectar o volver a conectar a la red, lo que obligó el router para enviar el apretón de manos de cuatro vías que tenemos que capturar con el fin de romper la clave.

Además, cuatro archivos deben aparecer en el escritorio, este es el lugar donde se guardará el apretón de manos cuando fue capturado, así que no eliminarlos!

Pero no estamos realmente va a esperar a que un dispositivo para conectarse, no, eso no es lo que hacen los hackers impaciente. Estamos realmente va a utilizar otra herramienta genial que pertenece a la suite aircrack-ng aireplay llamado, para acelerar el proceso. En lugar de esperar a que un dispositivo se conecte, los hackers utilizan esta herramienta para forzar a un dispositivo para volver a conectar mediante el envío de desautentificación (deauth) paquetes en el dispositivo, por lo que es pensar que tiene que volver a conectar con el router.

Por supuesto, para que esta herramienta funcione, tiene que haber otra persona conectada a la red en primer lugar, a fin de ver el airodump-ng y esperar a un cliente en aparecer. Puede ser que tome un largo tiempo, o que sólo podría tener un segundo antes de la primera muestra. Si ninguno se presentó después de una larga espera, la red podría estar vacío en este momento, o estás muy lejos de la red.

Se puede ver en esta imagen, que un cliente ha aparecido en nuestra red, lo que nos permite comenzar el siguiente paso.

Paso nueve:

dejar airodump-ng correr y abrir un segundo terminal. En esta terminal, escriba el siguiente comando:

2 -a [BSSID enrutador] -c [BSSID cliente] mon0 aireplay-ng -0

El -0 es un atajo para el modo deauth y el 2 es el número de deauth paquetes para enviar.

-a indica el punto de acceso (enrutador) 's BSSID, reemplace [BSSID enrutador] con el BSSID de la red de destino, que en mi caso, es 00: 14: BF: E0: E8: D5.

-c indica el BSSID clientes, se señala en la imagen anterior. Vuelva a colocar la [BSSID cliente] con el BSSID del cliente conectado, este aparecerá en la lista "ESTACIÓN."

Y, por supuesto, mon0 simplemente significa la interfaz de monitor, cambiarlo si lo tuyo es diferente.

Mi comando completo se parece a esto:

aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Paso Diez:

Al oprimir la tecla Enter, verá aireplay-ng enviar los paquetes, y en cuestión de momentos, debería ver este mensaje aparece en la pantalla de airodump-ng!

Esto significa que el apretón de manos ha sido capturado, la contraseña está en manos de los hackers, de alguna forma u otra. Puede cerrar el terminal de aireplay-ng y pulse Ctrl + C en la terminal de airodump-ng para detener la supervisión de la red, pero no cerrarla todavía sólo en caso de que necesite algo de la información más tarde.

Paso 11:

Con esto concluye la parte externa de este tutorial. A partir de ahora, el proceso es totalmente entre el equipo y los cuatro archivos en su escritorio. En realidad, el .cap, que es importante. Abra una nueva terminal, y el tipo en este comando:

-b [BSSID enrutador] aircrack-ng a2 -w [ruta a lista de palabras] /root/Desktop/*.cap

-a es el método aircrack utilizará para romper el apretón de manos, 2 = método WPA.

-b representa BSSID, reemplace [BSSID enrutador] con el BSSID del router de destino, el mío es 00: 14: BF: E0: E8: D5.

-w es sinónimo de lista de palabras, sustituya [ruta a lista de palabras] con la ruta de acceso a una lista de palabras que ha descargado. Tengo una lista de palabras llamadas "wpa.txt" en la carpeta raíz.

/root/Desktop/*.cap es la ruta de acceso al archivo .cap que contiene la contraseña, el * significa comodín en Linux, y ya que estoy asumiendo que no hay otros archivos .cap en el escritorio, esto debería funcionar bien la manera que es.

Mi comando completo se parece a esto:

aircrack-ng a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

A continuación, pulse Intro.

Paso 12:

Aircrack-ng ahora pondrá en marcha en el proceso de craqueo la contraseña. Sin embargo, sólo se romperá si la contraseña pasa a estar en la lista de palabras que ha seleccionado. A veces, no lo es. Si este es el caso, entonces se puede felicitar a los propietarios a ser "Impenetrable", por supuesto, sólo después de haber intentado todas las lista de palabras que un hacker podría utilizar o hacer!

Descifrando la contraseña podría llevar mucho tiempo, dependiendo del tamaño de la lista de palabras. El mío fue muy rápido.

Si la frase se encuentra en la lista de palabras, entonces aircrack-ng mostrará también te gusta esto:

La frase de contraseña para nuestra prueba de la red era "notsecure," y se puede ver aquí que aircrack encontró.

Si usted encuentra la contraseña sin una lucha decente, a continuación, cambiar la contraseña, si es su red. Si eres pruebas de penetración para alguien, entonces dígales que cambiar su contraseña tan pronto como sea posible.

Saludo by inyetrol